Drohnen spielen eine wichtige Rolle im Ukrainekrieg - nicht nur militärische Modelle, sondern auch Drohnen aus dem Hobby- und semiprofessionellen Bereich, wie etwa DJIs Mini oder Mavic Modelle, die von beiden Seiten zur Aufklärung eingesetzt werden.

Nachdem es mehrmals vorgekommen war, daß ukrainische Piloten von DJI-Drohnen direkt von russischer Artillerie oder Raketen angegriffen wurden, wurde vermutet, daß deren Standortdaten mittels DJIs Flugüberwachungssystem AeroScope ermittelt wurden. Die Wahrheit ist allerdings - wie sich herausgestellt hat - trivialer.

DJIs AeroScope Drohnenüberwachungssystem

AeroScope (vormals Drone ID) wurde eigentlich für die öffentliche Sicherheit entwickelt, um lokalen Behörden zu ermöglichen, Drohnen und ihre Eigner bei gefährlichen bzw. illegalen Flügen zu ermitteln. Dazu sendet jede seit 2017 gefertigte DJI Drohne laufend ein Identifizierungssignal aus, das mittels des AeroScope-Systems dann von Behörden ausgelesen werden kann, um unter anderem den Standort der Drohne, des Homepoints und des Pilot sowie Höhe, Geschwindigkeit, Flugrichtung, Modellbezeichnung und die Seriennummer der Drohne auszulesen.

Diese Informationen können nicht abgestellt werden und sind in den Datenstrom eingebettet, welcher zwischen Drohne und Piloten ständig zur Steuerung ausgetauscht werden. Um Missbrauch auszuschließen, werden die AeroScope-Systeme von DJI nur an Behörden verkauft. Ein stationäres AeroScope-System soll bei optimalen Bedingungen in der Lage sein, die Signale von bis zu 50 km weit entfernten Drohnen zu empfangen (die mobile Variante schafft nur 5 Kilometer).

Drohnen und Pilotenpositionsdaten - verschlüsselt oder nicht?

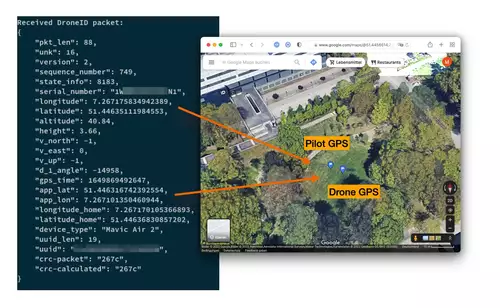

Bisher hatte DJI ausdrücklich versichert, daß die Drohneninformationen verschlüsselt gesendet werden und nur per AeroScope ausgelesen werden können. Der Hacker Kevin Finisterre wie allerdings nach, daß das nicht der Fall ist und forderte DJIs Sprecher Adam Lisberg auf, das klarzustellen. Auf dem folgenden Bild, einem mit einem simplen SDR Empfänger gemachten Datenmitschnitt des Sicherheitsforschers Nico Schiller vom Funkverkehr zwischen Drohne und Steuergerät ist allerdings gut zu sehen, dass die Informationen ganz offen übermittelt werden.

D.h. jede DJI Drohne seit 2017 sendet ihr Erkennungssignal unverschlüsselt aus und dieses kann nicht nur mit einem speziellen AeroScope-Empfänger ausgelesen werden, sondern mit jedem beliebigen dafür geeigneten Empfangsystem, welches nur die spezifische Struktur von DJIs Daten parsen muss. DJI hat das inzwischen - nach ursprünglichem Leugnen - auch offiziell zugegeben. Das ist auch nicht ganz unerwartet, ist das AerosScope-System doch auch grundsätzlich offen angelegt, um auch von anderen Drohnenherstellern eingesetzt werden können. Es wurde für die Flugsicherheit konzipiert und nicht für Konfliktfälle.

Die Verwendung des AeroScope-Systems in einem Krieg zur Lokalisierung von Drohnenpiloten hatte DJI bei der Entwicklung des Systems offensichtlich nicht auf dem Schirm - es gibt laut DJI keine Möglichkeit, in einem bestimmten Gebiet den Flugdatenstrom von Drohnen abzuschalten. Im Kriegsfall werden dadurch Drohnenpiloten durch ihre eigene Drohne gefährdet, die ihren Standort verrät. DJI hat als Reaktion inzwischen den Verkauf seiner Produkten in Russland und der Ukraine eingestellt.

Diese Information ist auch für normale Drohnenpiloten interessant, bedeutet sie doch, dass jedermann, der über einen entsprechenden Empfänger verfügt (und nicht nur DJIs Aeroscope) sehen kann, wo sich jede Drohne und ihr Pilot im gesamten Umkreis befindet. Ab nächstem Jahr sind per gesetzlicher Vorschriften die Übermittlung dieser Positionsdaten sogar Pflicht für alle Drohnen.

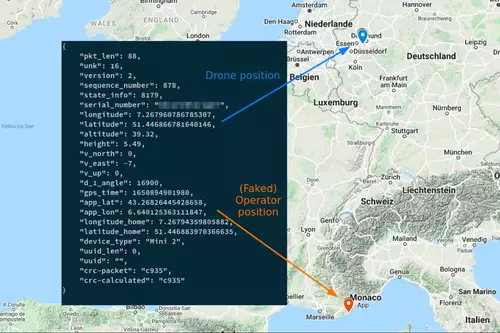

Es gibt allerdings auch schon Hacks, mit deren Hilfe entweder die Aussendung des korrekten des GPS Signal durch die Drohne deaktiviert werden kann oder die gesendeten Positionsdaten des Piloten gespooft, also gefälscht werden können. Nico Schiller ist dies mittels der simplen GPS Faking App unter Android gelungen.